小米科技|ARP欺骗与防范

文章图片

文章图片

文章图片

文章图片

文章图片

文章图片

文章图片

文章图片

文章图片

文章图片

文章图片

一、实验目的

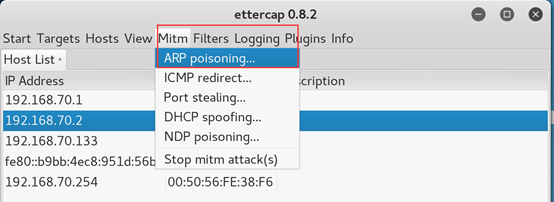

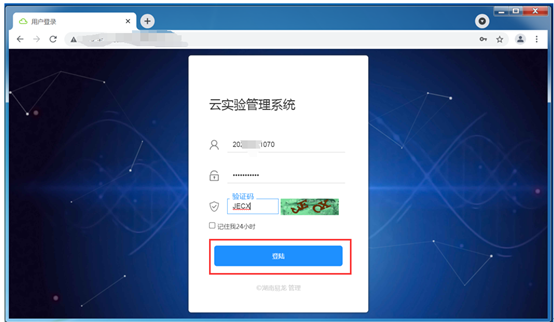

- 掌握ARP欺骗攻击

- 掌握ARP欺骗攻击全过程

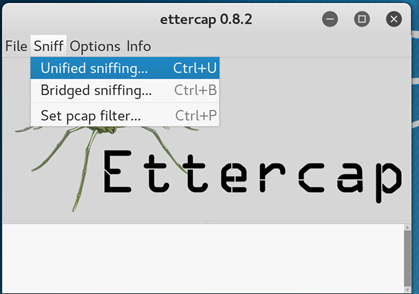

- 学会防范ARP欺骗

- 系统环境:Windows环境 , kail环境 , XP环境

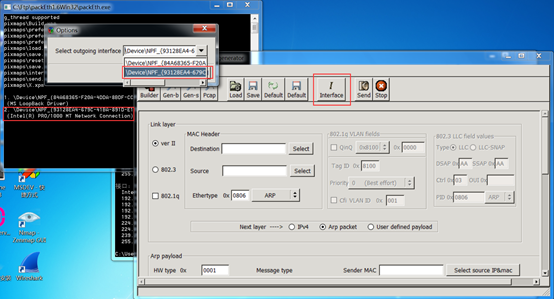

- 软件工具:packEth

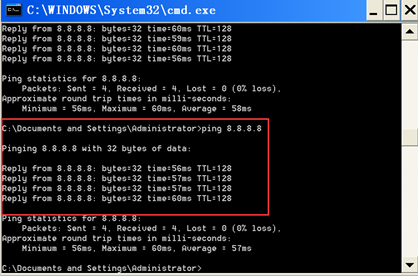

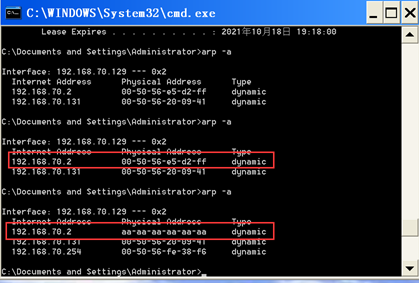

【小米科技|ARP欺骗与防范】在上图所示的ARP缓存表中 , IP地址192.168.70.129映射的MAC地址为00-50-56-2b-68-41下面我们以主体X(192.168.70.129)向主机Y(192.168.70.134)发送数据为例 , 说明ARP工作过程 。

当主机X发送数据时 , 它会在自己的ARP缓存表中寻找是否有主机Y的IP地址 。 如果找到了 , 也就知道了主机Y的MAC地址 , 直接把目标MAC地址写入数据包里面发送就可以了;如果在ARP缓存表中没有找到主机Y的IP地址 , 主机X就会在网络上发送一个广播 , 目标MAC地址是“FF-FF-FF-FF-FF-FF”这个表示向同一网段内的所有主机发出这样的询问:192.168.70.129的MAC地址是什么?网络上其他主机并不响应ARP询问 , 只有主机Y接收到这个数据包时 , 才会向主机X做出这样的回应:192.168.70.129的MAC地址是00-50-56-2b-68-41 。 这样 , 主机X就知道了主机Y的MAC地址 , 他就可以向主机Y发送信息了 , 同时它还更新了自己的ARP缓存表 , 下次再向主机Y发送信息时 , 直接从ARP缓存表里查找就可以了 。 ARP缓存表采用了老化机制 , 在一段时间内如果表中的某一行没有使用就会被删除 , 这样可以大大减少ARP缓存表的长度 , 加快查询速度 。

2.ARP欺骗定义

从前面的介绍可以看出 , ARP的致命缺陷是:他不具备任何的认证机制 , 当有个人请求某个IP地址的MAC时 , 任何人都可以用MAC地址进行回复 , 并且这种响应也会被认为是合法的 。

ARP并不只在发送了ARP请求后才接收ARP应答 。 当主机接收到ARP应答数据包的时候 , 就会对本机的ARP缓存进行更新 , 将应答中的IP和MAC地址存储在ARP缓存表中 。 此外 , 由于局域网中数据包不是根据IP地址 , 而是按照MAC地址进行传输的 。 所有对主机实施ARP欺骗就成为可能 。

相关经验推荐

- 一加科技|iPhone13Pro、一加9Pro和一加10pro之间,该如何选?

- 小米科技|时讯:MIUI 13稳定版更新,小米12新增内存扩展功能

- 小米科技|Intel/AMD/NV等撑不住!CPU、GPU等今年都要大涨价

- 小米科技|2022拍照最好的几款手机,堪比小单反,经常拍照的可以考虑一下

- 小米科技|12GB+256GB+120W快充,高配陶瓷旗舰机再次跌价,价格更亲民了

- 一加科技|别不舍得花钱,这4款手机一步到位,用个3-5年没问题

- 小米科技|小米手机用一年了,现在电池严重不行,10%以下就自动关机

- 小米科技|三款骁龙8旗舰,续航“测到死”!小米12Pro表现意外

- 小米科技|告别1999!红米K50太强:小米12X很尴尬,但雷军还是出手了

- 小米12|?力压小米12,拿到年度“最佳产品奖”,2999元起