|9款家用路由器测出226个漏洞,这锅该由谁来背

文章图片

文章图片

文章图片

文章图片

文章图片

日前 , 一则关于家用路由器安全漏洞的消息在网络中广为流传 , 并吸引了不少朋友的关注 。

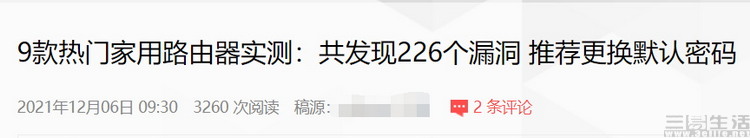

这则消息的国内版本 , 标题是这样的:

乍一看 , 是不是觉得很吓人?而且细细一想会发现 , 这个标题几乎完美符合如今各类“爆款文章”的路数 。 前面先用“热门”、“家用”、“226个漏洞”等词语吸引关注 , 后面再给出一个看似非常简单易行的解决办法——“更换默认密码” 。

然而事情的真相到底如何 , “更换默认密码”真能解决路由器的安全漏洞问题吗?如果你与我们三易生活一样富有探究精神 , 那么就不妨继续看下去吧 。

家用路由器的安全隐患 , 的确非常严重

为了弄清整件事情的真相 , 我们首先就需要知道这条消息到底是从哪里传出来的 。 根据公开资料可以查询到 , 该消息实际上源于一家名为CHIP的海外知名数码杂志 , 他们与IoT Inspector这家安全研究机构一起针对几款家用路由器进行了一次安全测试 。

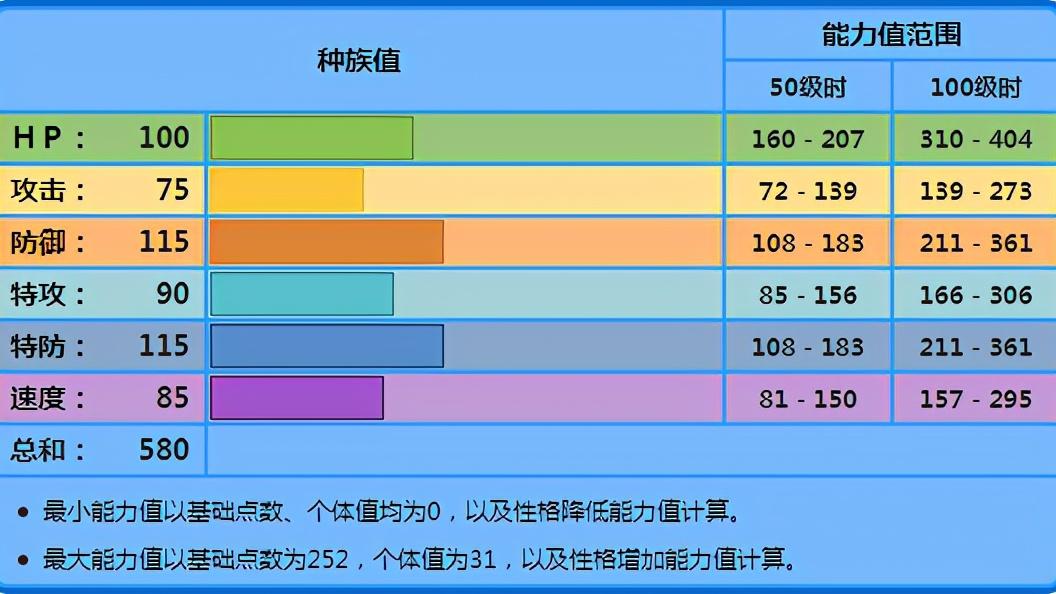

在此次测试中 , 研究人员选取了市面上的9款路由器产品 , 技术上则涵盖了从WiFi5到WiFi6的两个代次 , 而品牌和产品定位上则既有几百元的中低端产品 , 也有三四千元的顶级旗舰 。

同时在测试前 , 他们对所有参与测试的路由器都进行了固件升级 , 确保所运行的都是最新版本系统 。

在这样的前提下 , 测试人员依然在所有受测路由器上发现了总共226个安全漏洞 , 其中最多的一款设备有32个漏洞 , 而最少的也有18个 。 并且这些漏洞普遍存在于路由器的系统内核 , 或是系统中某些过时的软件组件上 。

话说到这里 , 大家明白什么了吗?其实简单总结一下结论 , 就是这条消息本身并非假新闻 , 家用路由器确实普遍存在大量安全漏洞 , 容易被黑客/病毒软件入侵 。

但部分媒体在转载这一报道时 , 片面地强调了“改密码”的重要性 , 这其实是存在一定误导嫌疑的 。 因为按照此次安全测试本身的结论 , 仅靠“改密码”所能起到的防护作用是非常有限的 , 因为许多安全漏洞都是系统内核级别 , 无论有没有密码、密码多复杂 , 其实都没有办法进行防范 。

问题的关键 , 未必都出在路由器厂家身上

在明白了事情的真相后 , 接下来让我们来深入探讨一下此事背后的原因 , 也就是最为关键的一个问题 , 为什么家用路由器会如此普遍地存在不安全因素?

是这些路由器产品的市场定位太低 , 厂商不重视吗?但纵观此次的受测设备会发现 , 其中既有数百元的产品、同时也测试了多款售价数千元级的旗舰路由器 。 而且从最终的漏洞数量情况上看 , 更贵的路由器也并没有比更便宜的产品安全 。

是相关厂商的软件开发人员技术不够给力 , 修不好系统里的安全漏洞吗?但在此次的受测路由器品牌中 , 还包括了诸如华硕ROG、群辉(Synology)、领势(Linksys)等一贯被认为相当有“技术力”的厂商 , 其中特别是群辉 , 在网络设备软件开发方面的实力无可置疑 , 说他们的工程师会发现不了路由器里的系统漏洞 , 显然很难令人信服 。

相关经验推荐

- 芯片|樱花、三角等品牌11款家用燃气热水器抽检不合格

- VR|疫情当下,足不出户,家用VR多用机,健身减肥娱乐学习一机多用!

- 路由器|要是有光线追踪,GTX1080ti可以让RTX3060卖不动

- 机器|极简生活,这几个家用电器是必备好物

- 路由器|谨慎:路由器不关闭这个功能,视频越刷越卡!教你这样解决

- 小米科技|没点实力,小米路由器一年是不可能卖 2000万台的

- 路由器|家庭路由器长时间不重启或换机,会导致寿命缩短,网速也会很慢

- 路由器|听听宽带师傅这样说:路由器多久要关闭一次?否则WiFi容易变龟速

- 智能家电|安心过新年!家用高品质安全插座推荐

- 路由器|提高路由器2.4G网络速率经验分享

![不思议迷宫2021国庆节定向越野攻略大全 帝国庆典定向越野通关打法攻略[多图]](http://img1.jingyanla.com/220422/160U44261-0-lp.jpg)